Cyberdéfense et Innovation

en Région Rennaise

visite de Florence Parly ministre des Armées

Florence Parly, ministre des Armées se rend au quartier Stephan à Saint-Jaques-de-la-Lande

Florence Parly, ministre des Armées se rend au quartier Stephan à Saint-Jaques-de-la-Lande

afin d’inaugurer le premier bâtiment du Commandement de la cyberdéfense COMCYBER

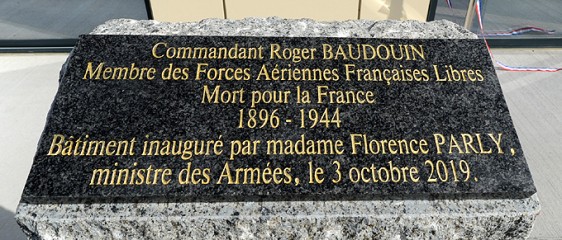

Une plaque va être dévoilée par Florence Parly

Une plaque va être dévoilée par Florence Parly

Les autorités militaires et civiles attendent l’arrivée du ministre

Les autorités militaires et civiles attendent l’arrivée du ministre

à droite – Jean-Luc Chenut Président du Conseil Départemental d’Ille-et-Vilaine.

Le général de division aérienne Didier Tisseyre

Le général de division aérienne Didier Tisseyre

commande le COMCYBER depuis le 1er septembre 2019

La musique des Transmissions de Rennes est composée de 53 musiciens, c’est l’une des sept musiques de l’armée de Terre. Implantée à Rennes depuis des générations, la Musique Militaire a porté plusieurs noms depuis sa création

La musique des Transmissions de Rennes est composée de 53 musiciens, c’est l’une des sept musiques de l’armée de Terre. Implantée à Rennes depuis des générations, la Musique Militaire a porté plusieurs noms depuis sa création

La 807e compagnie de transmissions – 807e CTrs – est une unité militaire de l’Armée de terre française. Elle fait partie du commandement des systèmes d’information et de communication.

La 807e compagnie de transmissions – 807e CTrs – est une unité militaire de l’Armée de terre française. Elle fait partie du commandement des systèmes d’information et de communication.

La 807e CTrs est l’héritière de la 807/1, l’une des deux compagnies d’exploitation du centre d’organisation des transmissions n°40 créé le 1er juillet 1943. La 807e compagnie de transmissions est créée le 1er juillet 2016 dans le cadre du plan de réorganisation de l’Armée de terre française nommé « Au contact ».

Il s’agit de l’unique unité de cyberdéfense de l’Armée de terre

Arrivée de Florence Parly ministre des Armées

Arrivée de Florence Parly ministre des Armées

Le ministère a initié le rassemblement de ses principaux acteurs cyber à Rennes

Le ministère a initié le rassemblement de ses principaux acteurs cyber à Rennes

Le COMCYBER installe, au quartier Stéphan, une partie de son état-major et de ses unités :

Le COMCYBER installe, au quartier Stéphan, une partie de son état-major et de ses unités :

le Centre d’Analyse de Lutte Informatique Défensive – CALID

le Centre d’Audit de la Sécurité des Systèmes d’Information – CASSI

le Centre de la Réserve et de la Préparation Opérationnelle de Cyberdéfense – CRPOC

En complément, la 807e compagnie de transmission de l’armée de Terre, qui déploie des moyens cyber sur les théâtres d’opération au profit du COMCYBER, s’installe aussi dans ces locaux.

En complément, la 807e compagnie de transmission de l’armée de Terre, qui déploie des moyens cyber sur les théâtres d’opération au profit du COMCYBER, s’installe aussi dans ces locaux.

Il rejoint également le centre d’expertise et d’essais de la Direction Générale de l’Armement Maîtrise de l’Information – DGA MI,qui est notamment expert pour les systèmes de systèmes, les systèmes d’information opérationnels et de renseignement, les réseaux de télécommunications et les systèmes de transmission, la sécurité des systèmes d’information et la cyberdéfense.

Cette proximité entre le COMCYBER et la DGA garantira une meilleure coordination, favorisera l’agilité programmatique, l’expérimentation opérationnelle et l’industrialisation.

Ce rapprochement géographique permettra de déployer plus rapidement de nouvelles capacités opérationnelles cyber

A l’origine Musique du 41ème Régiment d’Infanterie, elle est devenu au fil du temps la Musique de la région Terre Nord-Ouest et ensuite la Musique de l’Artillerie.

A l’origine Musique du 41ème Régiment d’Infanterie, elle est devenu au fil du temps la Musique de la région Terre Nord-Ouest et ensuite la Musique de l’Artillerie.

Aujourd’hui et depuis le 1er septembre 2016, elle porte le nom de Musique des Transmissions. Le capitaine Sandra Ansanay-Alex est la première femme Chef de Musique dans l’Armée Française

Le Bâtiment « Commandant Roger Baudouin »

Le Bâtiment « Commandant Roger Baudouin »

une structure de haute technicité au profit des cybercombattants

Cette année, le ministère des Armées se dote d’un nouveau bâtiment consacré exclusivement à la

Cette année, le ministère des Armées se dote d’un nouveau bâtiment consacré exclusivement à la

cyberdéfense pour accueillir les différentes unités du COMCYBER dans la région rennaise

Deux autres bâtiments également dédiés à la cyberdéfense seront construits prochainement, conformément à la LPM.

Deux autres bâtiments également dédiés à la cyberdéfense seront construits prochainement, conformément à la LPM.

Un bâtiment de très haute technicité au profit des cybercombattants

Cette construction de 11 350 m², répartis sur 3 niveaux, a été conçue spécifiquement par le Service d’Infrastructure de la Défense, SID,

Cette construction de 11 350 m², répartis sur 3 niveaux, a été conçue spécifiquement par le Service d’Infrastructure de la Défense, SID,

pour répondre aux besoins techno-opérationnels du COMCYBER

Pouvant accueillir près de 400 cybercombattants,

Pouvant accueillir près de 400 cybercombattants,

elle est située au coeur d’une emprise de plus de 500 000 m²

Démarré en 2017, le chantier a duré 26 mois.

Démarré en 2017, le chantier a duré 26 mois.

Les premiers cybercombattants ont pris possession de ce remarquable outil au mois de juin 2019

Stéphane Baudouin, commandant de l’armée de l’air, petit-fils du Commandant Roger Baudouin

Stéphane Baudouin, commandant de l’armée de l’air, petit-fils du Commandant Roger Baudouin

présente à Florence Parly un document relatif à son illustre grand-père

Le général de division aérienne Didier Tisseyre

Le général de division aérienne Didier Tisseyre

vient saluer la famille du Commandant Roger Baudouin

Le bâtiment est baptisé « Commandant Roger Baudouin» en hommage à cet éminent spécialiste en cryptographie qui s’illustra pendant les deux guerres mondiales.

Le bâtiment est baptisé « Commandant Roger Baudouin» en hommage à cet éminent spécialiste en cryptographie qui s’illustra pendant les deux guerres mondiales.

Son ouvrage «Éléments de cryptographie» reste encore une référence au plan international

Un investissement capacitaire nécessaire pour être plus performant

Un investissement capacitaire nécessaire pour être plus performant

L’investissement au profit de la cyberdéfense du ministère a été renforcé dans les domaines des ressources humaines, des équipements et de l’infrastructure

L’investissement au profit de la cyberdéfense du ministère a été renforcé dans les domaines des ressources humaines, des équipements et de l’infrastructure

Ce projet, piloté par l’établissement du SID de Rennes représente un investissement total de 44 M€

Ce projet, piloté par l’établissement du SID de Rennes représente un investissement total de 44 M€

Le budget prévu jusqu’en 2025, sera de 130 M€.

Le budget prévu jusqu’en 2025, sera de 130 M€.

Il permettra notamment la construction des deux prochains bâtiments au sein du quartier

Le cyberespace – un lieu de confrontation comme les autres

Depuis plus de vingt ans, les technologies du numérique transforment les communications et les médias, rapprochent les administrations des usagers, et jouent un rôle majeur dans la compétitivité des entreprises.

Cette digitalisation de nos sociétés est un facteur de progrès comme un facteur de risque.

Dans le monde matériel, les destructions causées par les guerres ou le terrorisme sont visibles et souvent médiatisées.

Dans le cyberespace, monde immatériel, les conséquences des attaques informatiques contre les systèmes d’information des États, des entreprises, ou contre les ordinateurs des citoyens restent moins communes

Pourtant, le cyberespace est devenu un lieu d’affrontement comme les autres.

Appropriation de données personnelles, fuite d’informations relevant de la souveraineté, panne de services nécessaires au bon fonctionnement de l’économie ou de la vie quotidienne, et même, dans certaines circonstances, perte de vies humaines…

Toutes ces menaces sont aujourd’hui les conséquences potentielles ou réelles de l’imbrication du numérique et de l’activité humaine.

Les armées sont elles aussi concernées. Modernes, elles se sont transformées et ont intégré nombres d’outils numériques utiles au maintien de la supériorité opérationnelle.

Si ces instruments sont un atout essentiel, il faut néanmoins les maîtriser pour éviter qu’ils soient détournés ou paralysés

« Tout est possible dans le cyberespace. Se pensant protégés par l’anonymat de leurs claviers, certaines personnes, certains groupes et certains États se croient tout permis. »

Florence Parly

Discours du 18 janvier 2019 sur la stratégie cyber des Armées

*

En 2017 : 700 Événements de Sécurité

dont 100 Attaques ont ciblé les Réseaux du Ministère

Attaque de la messagerie du ministère des Armées en 2017

En janvier 2018, la ministre des Armées révélait que des connexions anormales sur le serveur de la messagerie internet du ministère avaient été constatées fin 2017.

Ces connexions ont révélé, après analyse, qu’un attaquant cherchait à accéder directement au contenu de boîtes mails de 19 cadres du ministère dont quelques personnalités sensibles.

Cette tentative d’attaque a duré jusqu’en avril 2018

Une menace prise en compte par le ministère des Armées

À l’heure où des cyberattaques sont susceptibles de porter atteinte aux intérêts de la Nation, la France met en place une stratégie ambitieuse de cyberdéfense

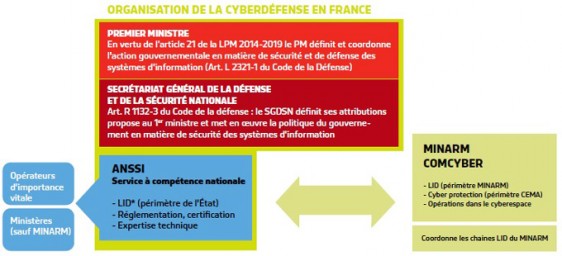

Qu’est-ce que la cyberdéfense ?

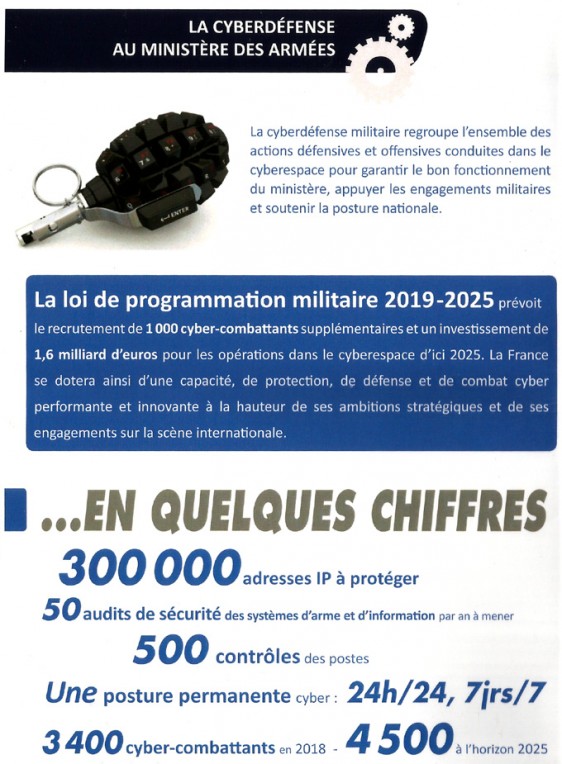

La cyberdéfense militaire regroupe l’ensemble des actions défensives et offensives conduites dans le cyberespace pour garantir le bon fonctionnement du ministère des Armées et l’efficacité de l’action des forces armées, en entraînement comme en opérations – de la planification à la conduite

• Elle a d’abord été érigée au rang de priorité nationale par le Livre blanc sur la défense et la sécurité nationale de 2013.

• La Revue stratégique de cyberdéfense parue en février 2018, « véritable Livre blanc de la cyberdéfense » selon le Secrétariat Général de la Défense et de la Sécurité Nationale – SGDSN, a marqué une étape clé pour la consolidation du modèle français de cyberdéfense.

• La Loi de Programmation Militaire – LPM, 2019-2025 renforce les moyens dévolus au combat dans le cyberespace : la cyberdéfense sera dotée de près de 1,6 Md€ d’ici 2025 pour consolider l’autonomie stratégique de la France.

En 2025, les effectifs du ministère des Armées s’élèveront à plus de 4 000 cybercombattants

Ministère des Armées – cliquer sur l’image pour l’agrandir

Une défense structurée des systèmes informatiques

À la suite de ces publications et décisions, la France s’est dotée des structures nécessaires à sa sécurité dans le cyberespace.

• L’Agence Nationale de la Sécurité des Systèmes d’Information – ANSSI, crée en 2015 et placée sous l’autorité du Premier ministre, protège l’ensemble des opérateurs dits « d’importance vitale » tels que les infrastructures de transports ou les services bancaires.

• Au sein du ministère des Armées, le Commandement de la cyberdéfense, dit COMCYBER, assure la même mission, par délégation, pour l’ensemble des installations et systèmes des armées et du ministère.

Parallèlement, le COMCYBER se dote des moyens de conduire des opérations offensives dans le cyberespace contre ceux qui menacent les intérêts de la France

Le COMCYBER, un commandement opérationnel

Le COMCYBER est commandé depuis le 1er septembre 2019

par le général de division aérienne Didier Tisseyre

La cyberdéfense du ministère repose sur une organisation spécifique et une chaîne interarmées unifiée portée par le COMCYBER. Depuis 2017, il commande et coordonne l’ensemble des forces de cyberdéfense des armées françaises.

Placé sous l’autorité directe du chef d’état-major des armées, le COMCYBER est responsable de la Lutte Informatique Défensive – LID – sur le périmètre du ministère des Armées.

Il assure la continuité et la coordination opérationnelle de cette fonction via une Posture Permanente de Cyberdéfense – PPC

*

Rennes, pôle de référence de la cyberdéfense en France

La région Bretagne concentre à Rennes et ses environs un vivier important d’acteurs du cyber, privés ou étatiques.

70 % des entreprises du secteur en France, soit près de 120 sociétés, y sont implantées.

On y retrouve des entreprises comme Airbus cyberdéfense, Thales, Secure-IC, Ariadnext, Orange et de nombreuses startups.

La région compte également un total de plus de 200 chercheurs répartis au sein de l’École des Transmissions, de l’Institut Mines-Télécom, ou encore de Centrale Supélec.

Le Pôle d’Excellence Cyber –PEC, porté par le ministère des Armées en partenariat avec la région Bretagne,s’inscrit dans cette démarche en fédérant et dynamisant la base industrielle et technologique cyber.

Grâce à ce pôle, des liens étroits ont déjà été établis entre le réseau universitaire, les écoles d’ingénieurs de la région, le tissu industriel rennais et le ministère.

Cette synergie doit également favoriser le recrutement des experts au sein du ministère

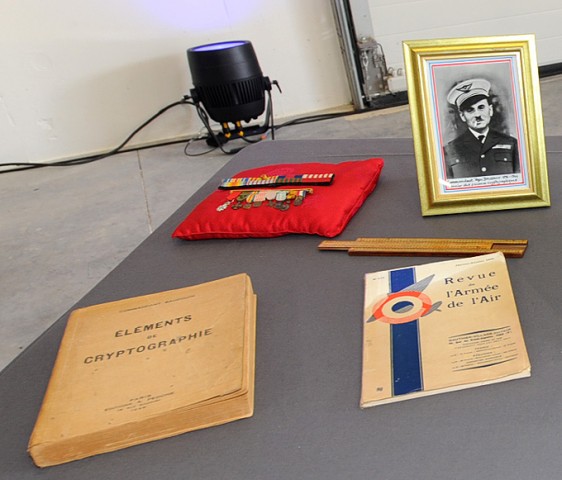

Hommage au Commandant Roger Baudouin

Son Portrait, son «Placard de Médailles» son Livre Référence en matière de Cryptographie

*

Extraits du discours de Florence Parly ministre des Armées

Inauguration du bâtiment « Commandant Roger Baudoin »

du Commandement de la Cyberdéfense du ministère des Armées

« En janvier dernier, j’avais annoncé notre ambition de créer une chaîne cyberdéfensive « de bout en bout » qui protège autant nos forces que notre industrie et nos activités de maintenance.

« En janvier dernier, j’avais annoncé notre ambition de créer une chaîne cyberdéfensive « de bout en bout » qui protège autant nos forces que notre industrie et nos activités de maintenance.

Je suis ravie de pouvoir vous dire que ce maillage sans faille de nos compétences cyber sera bientôt une réalité.

Le Commandement de la cyberdéfense et la Direction générale de l’armement, en collaboration avec l’ANSSI, Agence Nationale de la Sécurité des Systèmes Informatiques, ont en effet travaillé main dans la main avec huit grands maîtres d’œuvre industriels pour structurer et sécuriser de bout en bout la chaîne de production et de soutien des équipements militaires.

Nous signerons prochainement une convention formalisant ce partenariat voué à rehausser le niveau de cybersécurité de nos systèmes existants et futurs : cet accord doit en effet faciliter et encourager la concertation autour de l’évolution des dispositifs de cyber et améliorer leur prise en compte dès la naissance des programmes d’armement.

Cet accord illustre aussi la communauté de destin et d’ambition qui lie la cybersécurité de nos Armées à celle de notre industrie de défense.

Car vous le savez, la cyberdéfense est une priorité absolue du ministère des Armées.

Nous investissons beaucoup, nous recrutons à un rythme soutenu,

nous consolidons nos pôles d’expertise dans les armées, à la DGA et à la DGSE avec l’ambition de donner à la France les moyens de construire une cyberdéfense à la hauteur de ses ambitions opérationnelles et de faire de la France un acteur incontournable de la cybersécurité »

« Et si je suis aujourd’hui à Rennes, c’est parce que c’est ici que se concrétise une grande partie des efforts qui est réalisée pour bâtir notre cyberdéfense.

« Et si je suis aujourd’hui à Rennes, c’est parce que c’est ici que se concrétise une grande partie des efforts qui est réalisée pour bâtir notre cyberdéfense.

Je commencerai par un chiffre : d’ici 2025, nous aurons une armée de 4 000 cybercombattants, soit 1 000 de plus qu’aujourd’hui.

Sur ce millier de recrutements, 800 seront opérés dans le bassin rennais.

Choisir Rennes était une évidence. C’est ici que nous avons développé dès 2014 un pôle d’excellence cyber en partenariat avec la région.

C’est ici qu’est ancré le centre d’expertise de maîtrise de l’information de la DGA, référent en matière de cyber depuis plusieurs décennies.

C’est enfin ici que le Comcyber a pris en partie ses quartiers.

C’est donc une véritable « cyber-vallée européenne », que nous construisons avec la Bretagne, qui a fait de la cybersécurité une des priorités de sa stratégie de développement économique, d’innovation et d’internationalisation.

Aujourd’hui, on dénombre près de 70 entreprises du secteur de la cybersécurité sur Rennes Métropole. Des PME aux laboratoires, des universités aux fonds de capital-risque ou encore de la région aux grands groupes industriels, tous les acteurs du territoire s’attachent à construire et perfectionner avec talent l’expertise française en matière de cyber »

« Et je suis très heureuse d’inaugurer aujourd’hui, au cœur de cet environnement unique le premier bâtiment entièrement dédié à la conduite des opérations cyber.

« Et je suis très heureuse d’inaugurer aujourd’hui, au cœur de cet environnement unique le premier bâtiment entièrement dédié à la conduite des opérations cyber.

Ce bâtiment, nous avons choisi de le baptiser en hommage au Commandant Roger Baudouin, l’un des premiers et des meilleurs cryptographes de l’armée française, celui qui a formé Alan Turing à la cryptologie.

Ce même Alan Turing, qui déchiffra la machine Enigma, conférant ainsi aux Alliés un avantage considérable durant la Seconde Guerre mondiale.

Je porte l’espoir que l’histoire du Commandant Baudoin inspire nos cybercombattants et toutes les personnes qui entreront dans ce bâtiment, temple de la cyberdéfense, contenant, je vous le livre pour l’anecdote, plus de 200 kilomètres de câbles informatiques.

Et ce n’est que le début. Car ce bâtiment n’est que le premier.

Conformément aux engagements de la loi de programmation militaire, deux nouveaux bâtiments permettront au Comcyber de disposer d’un outil redoutable de planification et de conduite des opérations dans le cyberspace. Ces moyens qui placent la France à l’avant-garde des opérations sont la traduction concrète de l’élan du ministère en matière de cyber.

Ils illustrent aussi notre volonté de nourrir l’ambition cyber qui prévaut ici, à Rennes. Nous devrons également profiter de l’environnement académique du bassin rennais, riche de chercheurs et laboratoires, de l’Ecole des Transmissions, de l’Institut Mines Télécom ou bien encore de Centrale Supélec.

Et nous pourrons compter sur le pôle d’excellence cyber développé en partenariat avec la région Bretagne qui a déjà tissé de nombreux liens avec le tissu universitaire environnant.

Je rappelle également que les écoles de Saint-Cyr Coëtquidan et l’Ecole Navale ont chacune une chaire de cyberdéfense.

C’est indéniablement dans le bassin rennais que se forment nos prochains cyber-combattants. Il nous faudra saisir toutes les chances de recruter les meilleurs. Nous devrons enfin renforcer les liens et multiplier les interactions que nous avons avec nos partenaires industriels, de façon à développer un véritable écosystème Etat-industrie, capable d’intégrer les innovations de toutes parts pour être toujours plus efficace »

« Une fabrique de champions cyber, voilà ce que nous créons aujourd’hui. Et vous serez ceux qui allez la porter.

« Une fabrique de champions cyber, voilà ce que nous créons aujourd’hui. Et vous serez ceux qui allez la porter.

Vous êtes chercheurs, ingénieurs, techniciens et tous unis par cette même volonté d’exceller dans le cyber

Cette quête du sommet, cette ardeur à l’effort, c’est le moteur de notre défense.

C’est avec cette énergie, avec votre expertise et vos talents que nous pourrons construire une cyberdéfense à la hauteur, pour développer et, quand il le faut, employer nos armes cyber offensives. Pour protéger nos systèmes, nos concitoyens et nos valeurs.

Le monde sait aujourd’hui qu’il faudra compter avec nous, dans le cyber, comme dans l’espace ou dans le champ de l’intelligence artificielle.

Il le sait grâce à vous tous, grâce à vous qui faites rayonner la France, vous qui faites de notre pays une cyber-puissance.

Vive la République ! Vive la France ! »

sur la droite le Portrait du Commandant Roger Baudouin

sur la droite le Portrait du Commandant Roger Baudouin

Roger Baudouin est né en 1896 il s’est illustré comme jeune lieutenant

Roger Baudouin est né en 1896 il s’est illustré comme jeune lieutenant

dans les combats de 1914-1918 et il a été décoré de la Croix de Guerre

puis il a été promu Chevalier dans l’Ordre National de la Légion d’Honneur

Enigma est une machine électromécanique portable servant au chiffrement et au déchiffrement de l’information. Elle fut inventée par l’Allemand Arthur Scherbius, reprenant un brevet du Néerlandais Hugo Koch, datant de 1919.

Enigma est une machine électromécanique portable servant au chiffrement et au déchiffrement de l’information. Elle fut inventée par l’Allemand Arthur Scherbius, reprenant un brevet du Néerlandais Hugo Koch, datant de 1919.

Enigma fut utilisée principalement par les Allemands, Die Chiffriermaschine Enigma, pendant la Seconde Guerre mondiale.

Le terme Enigma désigne en fait toute une famille de machines, car il en a existé de nombreuses et subtiles variantes, commercialisées en Europe et dans le reste du monde à partir de 1923.

Elle fut aussi adoptée par les services militaires et diplomatiques de nombreuses nations.

Son utilisation la plus célèbre fut celle faite par l’Allemagne nazie et ses alliés, avant et pendant la Seconde Guerre mondiale, la machine étant réputée inviolable selon ses concepteurs.

Néanmoins un nombre important de messages Enigma ont pu être décryptés près de sept ans avant la guerre. Les informations obtenues grâce au déchiffrement des messages d’Enigma donnèrent au camp des Alliés un avantage certain dans la poursuite de la guerre.

Il a été estimé que le conflit en Europe a été écourté d’au minimum deux ans grâce à la cryptanalyse des chiffres et des codes allemands

*

Roger Baudouin, entre les deux guerres, polytechnicien, devient un spécialiste de la cryptographie.

Roger Baudouin, entre les deux guerres, polytechnicien, devient un spécialiste de la cryptographie.

Le 13 juin 1940, Roger Baudouin part rejoindre le Général de Gaulle, à Londres. Il prend en charge le service de décodage des services de renseignements.

Il est promu commandant en 1943.

Il forme à la cryptographie le mathématicien Alan Turing, pionnier de l’informatique,qui participe notamment au décryptement de messages allemands, chiffrés par la machine « Enigma ».

Le 14 avril 1944, lors d’un vol secret qui doit l’emmener de Londres à Alger, son avion s’abîme en mer dans des conditions qui restent entourées de mystère. Il périt avec dix autres de ses compagnons. Ses funérailles ont lieu à la Cathédrale de Westminster, en présence de Winston Churchill et du Général de Gaulle

Le Commandant Roger Beaudouin spécialiste de la cryptographie, reconnu mondialement, et dont l’ouvrage Éléments de cryptographie fait encore référence aujourd’hui.

Le Commandant Roger Beaudouin spécialiste de la cryptographie, reconnu mondialement, et dont l’ouvrage Éléments de cryptographie fait encore référence aujourd’hui.

La cryptographie est une des disciplines de la cryptologie s’attachant à protéger des messages assurant confidentialité, authenticité et intégrité en s’aidant souvent de secrets ou clés.

Elle se distingue de la stéganographie qui fait passer inaperçu un message dans un autre message alors que la cryptographie rend un message inintelligible à autre que qui-de-droit

La cryptographie est une science qui mêle mathématiques et informatique, avec des applications très concrètes Elle a pour but de protéger des informations, aussi, pour cela, le plus souvent, elle les rend apparemment incompréhensibles en les mélangeant et les transformant selon une certaine méthode, secrète.

La cryptographie est une science qui mêle mathématiques et informatique, avec des applications très concrètes Elle a pour but de protéger des informations, aussi, pour cela, le plus souvent, elle les rend apparemment incompréhensibles en les mélangeant et les transformant selon une certaine méthode, secrète.

Tout le monde peut avoir besoin d’utiliser la cryptographie.

Le plus ancien message chiffré connu date de 8 000 ans : un potier y avait inscrit sa recette secrète en supprimant des consonnes et en modifiant l’orthographe des mots.

Dans ce cas, la cryptographie lui a permis d’éviter les copieurs, pour garder du travail.

Aujourd’hui, les entreprises font exactement la même chose : pour que personne ne leur vole leurs idées, elles utilisent la cryptographie en chiffrant leurs communications et leurs documents, c’est devenu indispensable.

Les États eux-mêmes y ont recours, pour éviter d’être espionnés. De manière générale, tout le monde utilise déjà la cryptographie, tous les jours, souvent sans s’en rendre compte.

Voici quelques activités qui l’emploient : lire ses emails, acheter quelque chose avec une carte bancaire, téléphoner avec un téléphone portable

La cryptographie est utilisée depuis l’Antiquité au moins,

La cryptographie est utilisée depuis l’Antiquité au moins,

et aujourd’hui de façon très importante, grâce au développement de l’informatique et à la baisse des prix des équipements électroniques

Dans l’Antiquité, l’une des plus célèbres manières de chiffrer un message est aussi l’une des plus anciennes: il s’agit du chiffre de César.

Dans l’Antiquité, l’une des plus célèbres manières de chiffrer un message est aussi l’une des plus anciennes: il s’agit du chiffre de César.

Il était utilisé au temps des Romains, c’est pourquoi il s’appelle « César »

Le chiffre de César ou chiffrement par décalage est un système de cryptographie symétrique assez simple. C’est le code qu’utilisait Jules César pour correspondre avec les chefs de ses armées sans que les ennemis ne puissent connaître ses plans à l’avance.

Un système cryptographique consiste essentiellement en deux éléments : l’algorithme et la clef.

L’algorithme indique seulement les transformations à effectuer sur les données, à l’aide de la clef, pour obtenir le message codé.

Cet algorithme de chiffrement et ses variantes sont très simples, mais aussi très faibles: si un espion veut les « casser » c’est-à-dire découvrir le message sans y être autorisé, il lui suffit en moyenne de 13 essais pour y arriver.

Avec le temps, il a donc fallu trouver des méthodes plus sûres pour chiffrer les messages

Florence Parly explique au tout jeune descendant du Commandant Roger Baudouin

Florence Parly explique au tout jeune descendant du Commandant Roger Baudouin

que la photographie dans le cadre représente un membre de Sa Famille

Au 16eme siècle, le diplomate français Blaise Vigenère invente une nouvelle méthode de chiffrement, le chiffre de Vigenère.

Au 16eme siècle, le diplomate français Blaise Vigenère invente une nouvelle méthode de chiffrement, le chiffre de Vigenère.

Il est beaucoup plus solide que, par exemple, le chiffre de César, on n’a trouvé le moyen de casser cette méthode qu’en 1863

Elle est donc restée efficace pendant trois siècles et a été souvent utilisée pendant les guerres.

Le chiffre de Vigenère est un système de chiffrement par substitution, une lettre en remplace une autre, qui crée de nombreuses possibilités de cryptage pour une même lettre selon sa position dans la phrase.

Cette méthode de chiffrement repose sur une clef de chiffrement se présentant sous forme de mot ou de phrase permettant de chiffrer de manières différentes le même mot ou la même phrase en fonction de la clé.

Cet algorithme fait partie des chiffrements polyalphabétiques: dans le message, une même lettre n’est pas toujours codée de la même manière.

Ainsi, pour le casser, on ne peut pas utiliser aussi facilement qu’avec le chiffre de César la méthode statistique : compter les lettres pour les deviner.

Les méthodes précédentes restent assez simples: au pire, pour les casser, il suffit de faire quelques centaines d’essais.

Ce n’est donc qu’une question de temps, mais le message finira toujours par être retrouvé.

Par exemple, pour le chiffre de César, tout le monde est capable de tester vite 25 possibilités

l’Ouvrage du Commandant Roger Beaudouin « Éléments de cryptographie »

l’Ouvrage du Commandant Roger Beaudouin « Éléments de cryptographie »

On dit qu’un texte est « chiffré » quand on a utilisé la cryptographie pour le protéger

On dit qu’un texte est « chiffré » quand on a utilisé la cryptographie pour le protéger

Dans le cas du chiffrement de Vigenère, la recherche est plus complexe, mais il existe des méthodes pour y arriver assez rapidement.

Dans le cas du chiffrement de Vigenère, la recherche est plus complexe, mais il existe des méthodes pour y arriver assez rapidement.

Les méthodes de chiffrement dites « modernes » sont nettement plus sûres, pour résister à la puissance des ordinateurs qui peuvent tester énormément de possibilités dans une durée très courte. Elles sont apparues avec le développement de l’informatique, qui a commencé par l’armée, vers le milieu du xxe siècle.

C’est alors la Seconde Guerre Mondiale.

Pour que des espions alliés ne puissent pas la surveiller, l’armée allemande chiffrait ses communications. Ce qui était nouveau, c’était l’utilisation pour cela d’une machine, Enigma.

On écrivait les lettres du message avec son clavier et, à chaque lettre, une lampe s’allumait pour montrer quelle lettre chiffrée correspondait.

Il ne restait qu’à recopier les lettres indiquées par les lampes.

Enigma possédait généralement trois rotors: ces molettes permettaient de régler la machine pour chiffrer et déchiffrer les messages allemands, selon un ordre choisi par le gouvernement et changé régulièrement pour des raisons de sécurité

Les machines Enigma ont donné beaucoup de mal aux Alliés, qui ne parvenaient pas à en percer les secrets. Lors d’attaques, ils ont néanmoins réussi à en dérober, ce qui leur a permis d’en comprendre le fonctionnement.

Les machines Enigma ont donné beaucoup de mal aux Alliés, qui ne parvenaient pas à en percer les secrets. Lors d’attaques, ils ont néanmoins réussi à en dérober, ce qui leur a permis d’en comprendre le fonctionnement.

Pour décrypter les messages allemands, les Alliés ont alors commencé à construire les tous premiers ordinateurs baptisés Bombes, ces machines essayaient toutes les possibilités à la place des humains.

Le chiffrement d’Enigma était sans doute presqu’impossible à casser « à la main » par un humain, mais les Bombes allaient beaucoup plus vite et travaillaient sans relâche. Elles ont permis de décrypter de nombreux messages et, très probablement, de gagner la guerre

Conditions de travail assez complexes

Conditions de travail assez complexes

Le général de division aérienne Didier Tisseyre

Le général de division aérienne Didier Tisseyre

Sources :

Dossier de Presse du Ministère des Armées

DICoD – Centre Média du Ministère des Armées

SGA/com/Antenne de Versailles

https://fr.vikidia.org/wiki/Cryptographie

https://fr.wikipedia.org/wiki/Enigma_(machine)

https://fr.vikidia.org/wiki/Chiffre_de_Vigenère

http://strategique.free.fr/analyses/cryptographie.pdf

https://fr.wikipedia.org/wiki/807e_compagnie_de_transmissions

http://www.forum-militaire.fr/topic/8971-musique-des-transmissions-de-rennes/

Emeraude Journal Infos – Photos Patrick Desjardins © – Tous droits réservés

Une Reproduction même partielle est strictement interdite